W tym wpisie postaram się wyjaśnić w prosty sposób jak działają sieci VLAN oraz po co się je używa. Postaram się też podać kilka przykładów i opiszę jak udawało mi się stosować tą technologię. Zacznijmy od tego czym w ogóle jest VLAN.

Jako autoryzowany partner firmy TP-LINK polecam ich biznesowe rozwiązanie o nazwie OMADA: routery, switche, punkty dostępowe (sufitowe, gniazdkowe, zewnętrzne), kontroler. Zapraszam do kontaktu.

Według Wikipedii VLAN (od ang. virtual local area network) to sieć komputerowa wydzielona logicznie w ramach innej, większej sieci fizycznej.

Co to tak naprawdę oznacza?

Najprościej mówiąc VLANy powodują, że w jednej sieci możemy mieć wiele sieci oddzielonych od siebie. Możemy ustalić, że gniazdo numer 1 na danym switchu zarządzalnym to VLAN 10, a gniazdo numer 2 to VLAN 20. To tak przykładowo. Jeśli ustawimy tylko to i nic więcej, to podłączając dwa urządzenia do tych gniazd, będą one całkowicie odizolowane, chociaż są podłączone do tego samego switcha. Wirtualnych sieci możemy mieć 4096.

No dobrze, załóżmy, że mamy zdefiniowane kilka VLANów w sieci firmowej. Przyjmijmy przypadek wymyślonej firmy, która ma swoje urządzenia firmowe, przyjmuje przedstawicieli handlowych oraz innych gości, którzy nie mają mieć dostępu do ich wewnętrznych zasobów. Dodatkowo właściciel mieszka w tym samym budynku za ścianą, więc korzysta z tego samego łącza. Oczywiście firma posiada kamery monitoringu. Niech to będą VLANy (z kolorami na schemacie):

10 – sieć firmowa

20 – sieć gościnna

30 – kamery

40 – wewnętrzny VLAN do zarządzania switchami

50 – sieć do domu

Konfigurację należy zacząć od routera. Bez niego zrobimy VLANy na wielu switchach, ale nie będzie między nimi komunikacji. Przecież nikt nie będzie się przepinać do innego gniazda sieciowego żeby sprawdzić monitoring jednocześnie odcinając sobie dostęp do firmowego programu ERP. Na routerze musimy mieć zdefiniowane VLANy. Każdy z nich jest tak jakby osobnym interfejsem sieciowym na routerze.

Przyjmijmy, że na routerze mamy zdefiniowane następujące interfejsy:

WAN1 – podstawowe łącze internetowe

WAN2 – łącze zapasowe

VLAN10 – 10.10.10.1/24

VLAN20 – 10.10.20.1/24

VLAN30 – 10.10.30.1/24

VLAN40 – 10.10.40.1/24

VLAN50 – 10.10.50.1/24

To wygląda mniej więcej tak, jakby mieć pięć osobnych sieci i ten router występuje w każdej z nich. Dla każdej jest bramą domyślną, ale dla każdej sieci ma swój adres IP.

I tu zaczyna się cała zabawa. Przyjmijmy, że nasz router ma dwa porty użyte jako WAN oraz trzy porty do sieci LAN. Jeśli chcemy żeby urządzenie podłączone do wybranego portu należało do VLANu 10, to ten port musimy zdefiniować jako NIETAGOWANY dla VLANu 10. O tym całym tagowaniu będzie w dalszej części. Drugi z portów ustawiamy jako nietagowany dla 20, a trzeci dla 30. I co teraz? No mamy wszystkie porty zajęte, każdy dla innego VLANu. W tej sytuacji podłączając komputer do portu dla VLANu 10, dostanie on adres IP z DHCP pasujący do sieci używanej w tym VLANie (zakładając, że dla każdej z tych sieci ustawiliśmy zakres adresów dla serwera DHCP). Możemy też podłączyć switch, wtedy podłączymy więcej urządzeń. Z kolejnymi gniazdami możemy zrobić to samo. Załóżmy, że do każdego z gniazd podłączyliśmy 24 portowe switche, a urządzeń w firmie mamy i tak mniej.

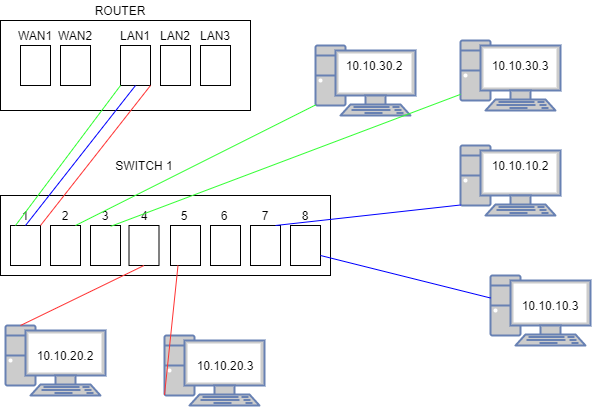

Co nam wyszło? Zabrakło gniazdka dla sieci domowej. Ponadto mamy w użyciu trzy switche, z czego dwa są kompletnie niepotrzebne! Nasza sieć w tej chwili wygląda tak:

Na potrzeby rysunku użyłem switche ośmioportowe, bo po co więcej miejsca zajmować 🙂

Widzimy tutaj, że każdy switch należy do innego VLANu i komputery podłączone do każdego z nich mają odpowiednio przydzielone adresy IP. W routerze wszystkie trzy porty LAN zostały ustawione jako nietagowane. To oznacza, że należą one do wskazanego VLANu. Do tego jednego i żadnego więcej. Urządzenia podłączone do nich nawet nie wiedzą, że tam są VLANy. Są one po prostu podłączone, dostały swoje IP i tyle.

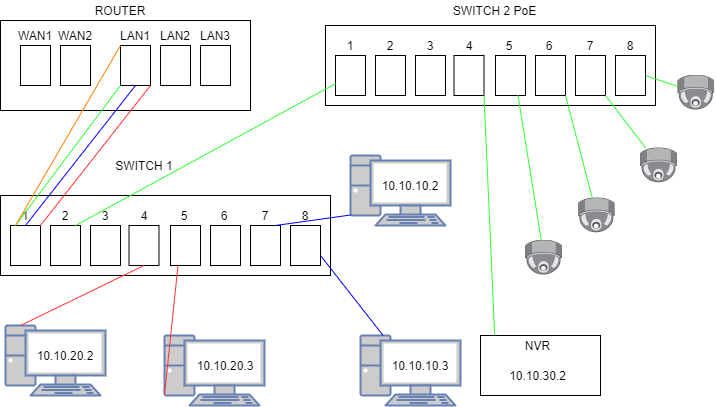

Poprawmy zatem ten schemat. Tu w grę wchodzi pojęcie port TAGOWANY. W prostych słowach jest to port, który należy do większej liczby VLANów. Nazwa odnosi się do tego, że przesyła dodatkową informację z numerem VLANu. Bez rysunku może być trudno to zrozumieć, zatem do dzieła. Ta prosta sieć z poprzedniego rysunku może wyglądać inaczej i możemy się pozbyć dwóch niepotrzebnych przełączników. Będzie to coś takiego:

Już opisuję co się zmieniło. Zamiast trzech przełączników, dla trzech sieci, mamy jeden zarządzalny, który obsłuży to wszystko. To oczywiście prosty przykład, ale już będzie widać o co w tym wszystkim chodzi.

W routerze gniazdo LAN1 oznaczamy jako tagowane dla VLANów 10, 20 i 30.

Tak samo oznaczamy gniazdo 1 w switchu. Następnie gniazda 2 i 3 ustawiamy jako nietagowane z VLANem 30, 4 i 5 jako nietagowane z VLANem 20, 7 i 8 jako nietagowane z VLANem 10.

Specjalnie na rysunku używam kilku kolorów do oznaczania VLANów. Gniazda tagowane, jak widać, mają kilka połączeń. Podłączając się komputerem do takiego gniazda nie dostaniemy się do sieci. Te gniazda służą do komunikacji między przełącznikami. Od konfiguracji zależy które VLANy będą takim gniazdem przekazywane. W tym przypadku nasze kolejne przykładowe VLANy nie są tam uwzględnione.

Następny przykład, nieco bardziej rozbudowany. Właśnie o to chodzi z tymi przykładami żeby rozbudowywać je stopniowo.

VLAN 30 miał być do kamer, a ja tutaj pokazałem komputery. Zmieńmy to. Odłączamy komputery i podłączamy kamery. Załóżmy, że przełącznik nie posiada PoE, więc nie zasili nam kamer. Użyjemy osobnego przełącznika tylko do kamer i rejestratora. W tym celu jedno z gniazd przeznaczymy do tej sieci. Niech to będzie gniazdo 2. Dodatkowo dodam jeszcze VLAN 40, ale on ma być tylko wewnętrzną siecią do zarządzania żeby przełączniki miały swoje adresy IP w osobnej sieci i nie mieszały się z firmowymi komputerami. Ten VLAN będzie używany tylko na portach tagowanych. Teraz schemat wygląda tak:

Switch PoE podłączony do gniazda 2 tak jakby dalej rozsiewa sieć dla VLANu 30.

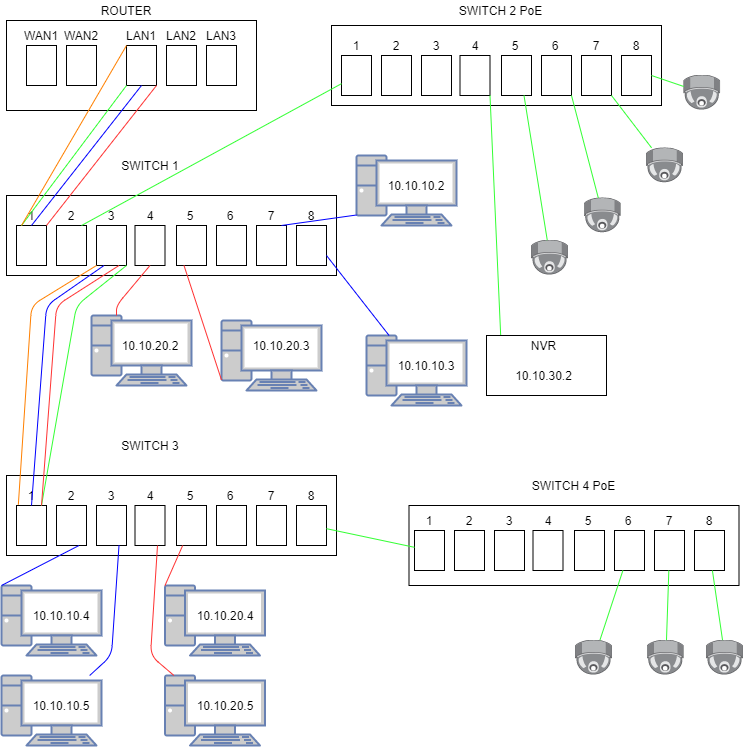

Czas na dalsze modyfikacje schematu. Teraz przyjmijmy, że to jest prosta konfiguracja w jednym budynku, ale mamy jeszcze do podłączenia budynek obok, w którym firma działa. Tam też będą kamery żeby nie było za łatwo. W konfiguracji bez VLANów byłaby konieczność położenia w ziemi tylu kabli ile ma być sieci oraz używania przynajmniej takiej liczby przełączników. To samo można zrobić tak:

W tej konfiguracji router ma gniazdo LAN1 jako tagowane dla sieci 10, 20, 30, 40.

Switch 1 ma gniazda 1 oraz 3 ustawione jako tagowane dla sieci 10, 20, 30, 40.

Switch 3 ma gniazdo 1 jako tagowane dla sieci 10, 20, 30, 40.

Pozostałe gniazda w tych switchach są ustawione jako nietagowane dla konkretnych sieci tak jak widać. Należy zwrócić uwagę na gniazda nietagowane dla sieci 30. Do nich są podłączone kolejne switche zasilające kamery i to w obu budynkach.

Dzięki temu wszystkiemu w tym jednym kablu w ziemi odbywa się transmisja kilku sieci, ale wszystkie one są od siebie niezależne.

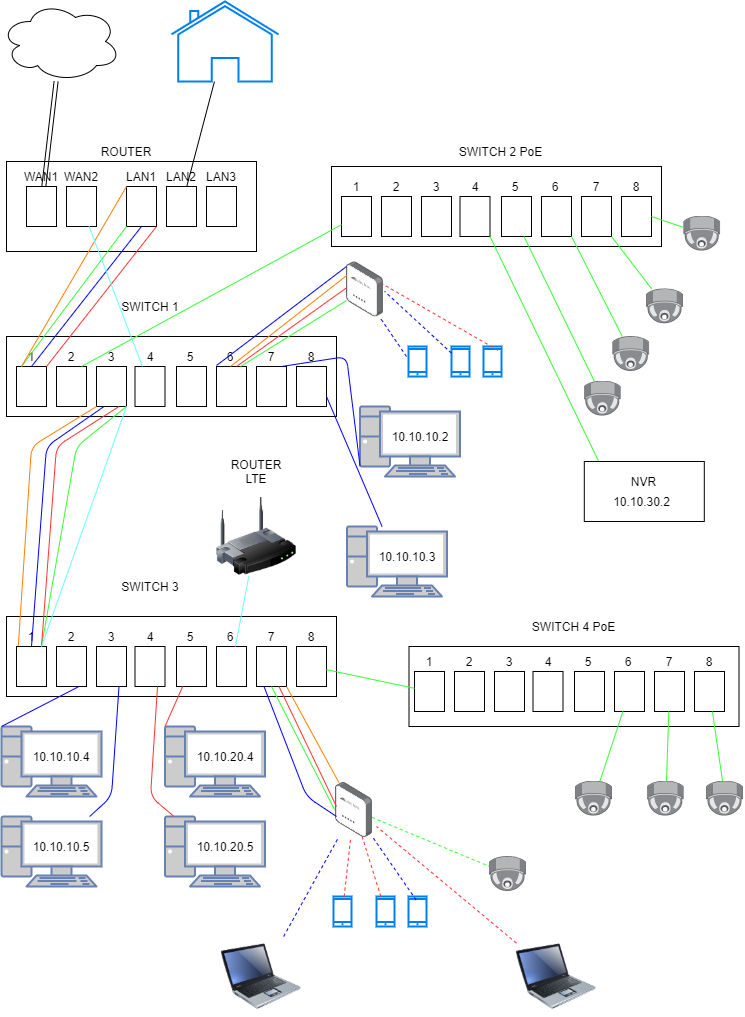

Czas na kolejną rozbudowę schematu. Mamy dwa budynki, w obu kamery w dedykowanej sieci, w obu sieć firmowa i dla przykładu sieć gościnna. Teraz znaczenie sieci gościnnej będzie większe. Teraz do gry wkracza sieć wifi. Tylko to nie może być po prostu zwykłe urządzenie emitujące swoją sieć. Przy takiej sieci należy użyć Access Pointy z funkcją kierowania SSID do VLAN. O co chodzi? No o to, że jak zrobię sieć o nazwie FIRMA, to mam dostać się do sieci dla VLANu 10. Jak zrobię sieć GOŚCIE, to podłączając się do tego SSID mam być w sieci gościnnej VLAN 20. Jeśli mam kamerę, której nie udało się podłączyć normalnie, to chcę ją podłączyć przez wifi, ale nie będę w tym celu stawiać kilku osobnych urządzeń do każdego rodzaju sieci. Spójrzmy na następną wersję schematu:

Jak pewnie łatwo się domyślić, przerywane linie to urządzenia połączone przez wifi. Widać też, że punkty dostępowe są podłączone do portów tagowanych, bo jest kilka kresek łączących każdy z dwóch użytych tu punktów nadających sieci wifi. Żeby uzyskać taki efekt warto użyć rozwiązanie biznesowe takie jak TP-LINK Omada czy Ubiquiti Unifi. Dodatkowo w tych rozwiązaniach wymagane jest użycie kontrolera, który będzie zarządzać takimi punktami dostępowymi. Może być to kontroler sprzętowy, ale może być to oprogramowanie zainstalowane na serwerze z Linuxem (z Windowsem pewnie też, ale czy ktoś stawia takie rzeczy na Windowsach?).

Mogłem oczywiście oznaczyć adresy IP urządzeń podłączonych bezprzewodowo. Nie jest to konieczne. Ze schematu wynika, które urządzenia są podłączone do której sieci.

Na schematach nie ująłem sieci domowej, bo nie było takiej potrzeby. Ten VLAN ustawimy na porcie LAN2 w routerze i nie będzie występować nigdzie więcej, dlatego dla schematów nie był istotny.

Na schemacie sieć się skomplikowała i rozrosła. Oczywiście można dorysowywać następne switche łączone tagowanymi gniazdami aż obrazek ze schematem przestanie mieścić się na ekranie.

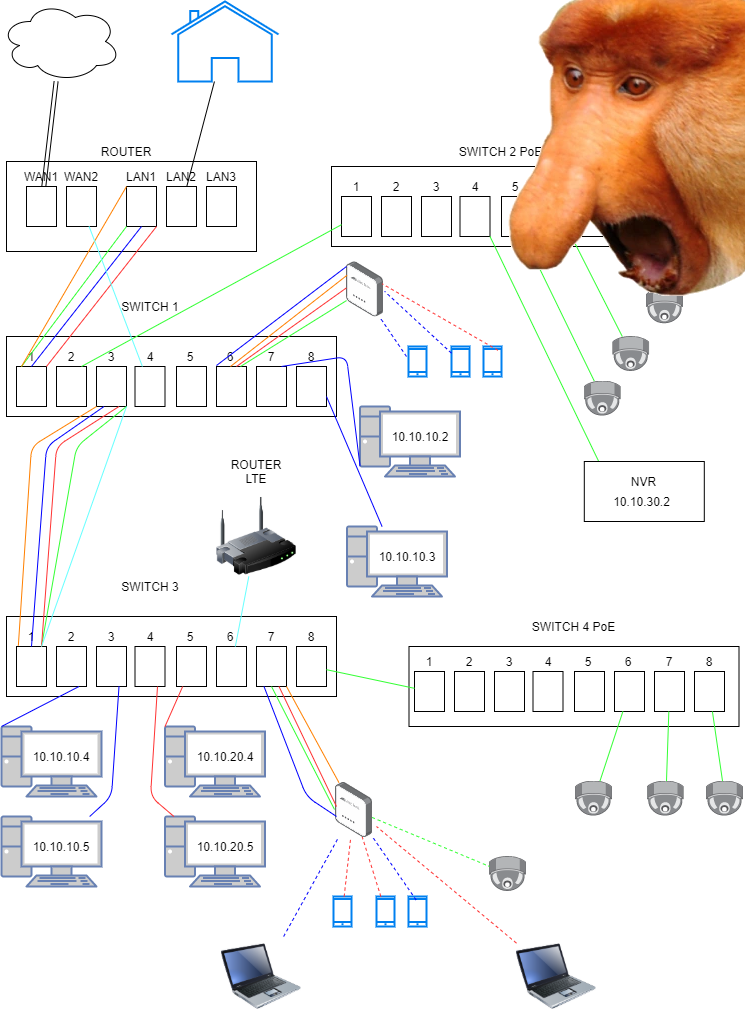

Czas na ostateczny schemat, tym razem będzie w tym troszkę szaleństwa, ale zaraz pod nim wytłumaczę o co chodzi. Proszę bardzo:

Pojawia się wspomniana sieć domowa i jak widać nie ma ona znaczenia dla reszty. Do portu WAN1 doprowadzamy łącze podstawowe np. światłowód 1 Gb/s w obie strony. Ale co z gniazdem WAN2? Zakładamy, że mamy łącze zapasowe w postaci jakiegoś nędznego LTE. Możemy router od LTE podłączyć tu bezpośrednio, ale co w przypadku, kiedy zasięg jest jeszcze bardziej nędzny od samego łącza mobilnego? Router LTE stoi na piętrze w budynku obok. Wykorzystajmy VLANy! Niech nasz nowy VLAN ma numer 100. Na routerze go nie definiujemy, nie ma potrzeby. Ustawiamy go na jako nietagowany na porcie, do którego podłączamy router LTE, w tym wypadku port 6 na switchu 3. Pakiety z routera LTE mają trafić do portu WAN2 routera, więc należy dodać VLAN 100 do wszystkich gniazd tagowanych po drodze. No prawie wszystkich, bo gniazdo 1 w switchu 1 nie musi znać się z tym VLANem. Gdyby tu było więcej przełączników, to na każdym połączeniu między nimi, na tych tagowanych portach, musiałby wystąpić VLAN 100 żeby go przepchnąć dalej. Jeden z portów na switchu 1 musimy ustawić jako nietagowany dla VLANu 100. W tym przypadku padło na port 4. Pozbyłem się komputerów podłączonych do sieci gościnnej. W tej chwili mamy połączenie od routera LTE do portu WAN2, więc w razie awarii światłowodu router zacznie korzystać z zapasowego łącza, chociaż jest ono w sąsiednim budynku.

Na koniec trzeba dodać jeszcze kilka istotnych wiadomości.

Bez ustawień na firewallu w routerze wszystkie urządzenia będą mogły się ze sobą łączyć. Należy utworzyć reguły domyślnie zabraniające komunikacji między sieciami. W końcu to router wszystkie te sieci zbiera razem. Dopiero konfiguracja firewalla da efekt. Jedynym, co będzie działać inaczej bez konfiguracji firewalla jest automatyczne wyszukiwanie urządzeń w sieci. Zwykle automatycznie mogą znaleźć się drukarki czy telewizory, ale w tej samej sieci bez przechodzenia pakietów przez router. Nie pomaga tutaj używanie dwóch adresacji w obrębie jednej sieci, bo to i tak zadziała w niższej warstwie sieciowej. VLANy będą tutaj działać tak jakby były osobnymi sieciami, ale spiętymi razem. Dopiero firewall pozwoli zapanować nad tym jaka komunikacja jest dozwolona, a jaka zabroniona. To dzięki temu sieć gościnna będzie miała zakaz połączenia do zasobów SMB na serwerze NAS, ale może mieć wyjątek pozwalający na dostęp do strony www firmy, jeśli ta strona jest hostowana i wystawiona na świat z sieci firmowej.

Reguły na firewallu mogą być czasowe. Dobrą praktyką jest używanie osobnej sieci VLAN do serwera kopii zapasowych. Wtedy reguła dająca dostęp do kopii zapasowych może działać tylko w określonym czasie. Jest to o tyle istotne, że w przypadku wtargnięcia wirusa szyfrującego lub innego syfu kopie zapasowe pozostaną bezpieczne.

Na koniec oczywiście sam się zareklamuję, więc jeśli potrzebujesz rozbudować sieć w swojej firmie, to zapraszam do współpracy. Prezentowane schematy nie są przypadkowe. Podobne rozwiązania zdążyłem już zastosować. U siebie też mam sieć z VLANami. Używam sieci gościnnej. Komputery klientów podłączane są w mojej pracowni kablami do nietagowanych gniazd kierujących do sieci gościnnej lub do sieci wifi z SSID kierowanym również do VLANu gościnnego. Dodatkowo ta sieć wifi jest otwarta, ale posiada portal logowania i trzeba podać kod. Rozwiązanie takie jest typowe np. dla hoteli, gdzie gość przy zameldowaniu otrzymuje swój kod na korzystanie z wifi. Rozwiązanie wprowadziłem, bo miałem już dość automatycznego wyszukiwania moich sprzętów na komputerach klientów.

Zapraszam do współpracy

Spoko opis 🙂

🙂

Dzięki stary za tę lekcję! 🙂

Proszę bardzo 🙂